Noticias

Windows Hello, hackeado usando vulnerabilidades en los sensores de huellas

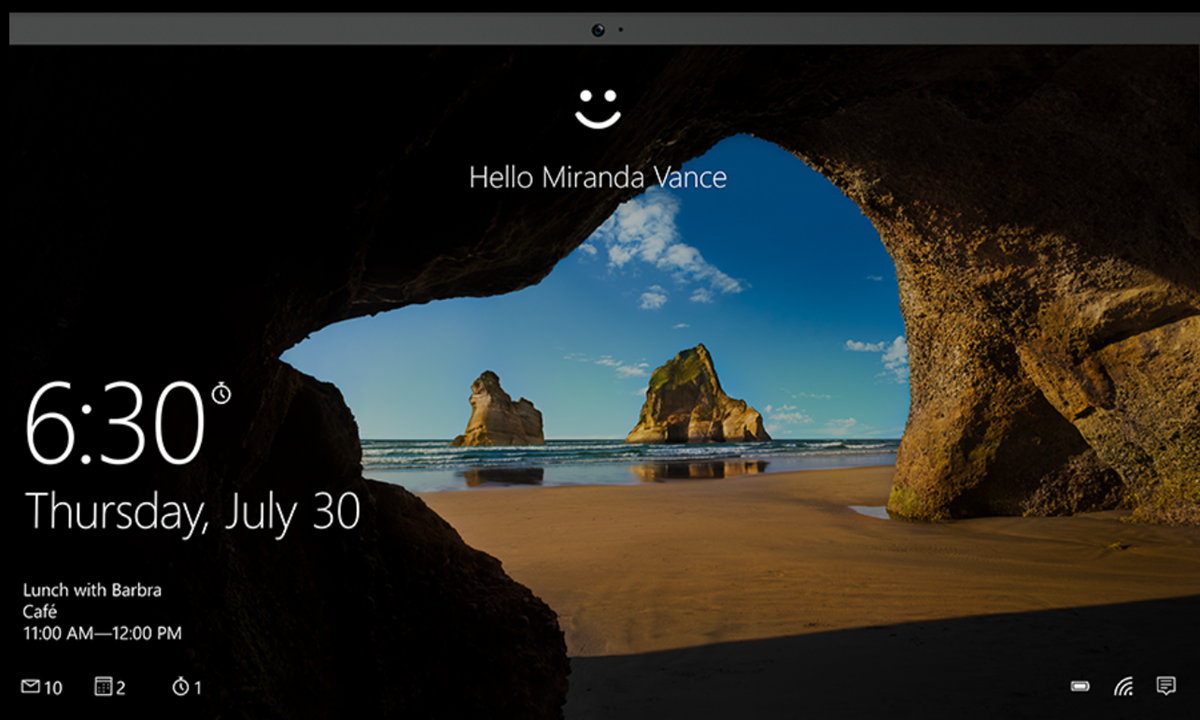

Windows Hello es un sistema de seguridad informático que Microsoft estrenó con Windows 10 y que ha sido mejorado en Windows 11. Permite funciones de inicio de sesión en los sistemas operativos mediante autenticación con sistemas biométricos, cámaras de infrarrojos con reconocimiento facial o sensores de huella digital. Las credenciales se almacenan localmente y están protegidas mediante cifrado asimétrico.

La herramienta se puede usar para inicios de sesión en los sistemas operativos y también para funciones extendidas como el bloqueo de PCs (Dynamic Lock) que impiden que terceros usen los PCs, pero también tiene otros casos de uso (internos o externos) ya que se puede conectar con distintas aplicaciones, como por ejemplo el soporte que implementó Google para compras on-line en su navegador Chrome.

Windows Hello, hackeado con permiso de Microsoft

El equipo de Ingeniería de Seguridad e Investigación Ofensiva de Microsoft (MORSE) pidió a la firma de seguridad Blackwing Intelligence que evaluara la seguridad de los sensores de huellas dactilares a la hora de conectar con Windows Hello. El equipo puso a prueba los sensores de huella digital más usados del mercado de ordenadores portátiles, versiones de Goodix, Synaptics y ELAN. Y, prueba superada.

Los especialistas piratearon tres portátiles populares, un Dell Inspiron 15, un Lenovo ThinkPad T14 y un Microsoft Surface Pro X, logrando eludir la seguridad de Windows Hello en todos ellos. Hay que decir que el problema de seguridad no reside en la propia herramienta, sino en la implementación que realizan los fabricantes de portátiles.

La investigación ha sido detallada en su blog, pero básicamente consiste en «convencer» al sensor de huellas dactilares de que una huella digital diferente a la habilitada por el usuario de Windows Hello era legítimo. Para ello, los investigadores desconectaron los sensores de Windows y usaron una computadora de placa única Raspberry Pi 4 con Linux para ejecutar un ataque de ‘Man-in-the-Middle’, bien conocido y usado para interceptar la comunicación entre dos dispositivos en red.

Decir que no es la primera vez que la seguridad de Windows Hello se ve superada y Microsoft corrigió en 2021 una vulnerabilidad de omisión de autenticación, después que una prueba de concepto logró falsificar la imagen infrarroja de una víctima para falsificarla y acceder al equipo.

Sin embargo, no está claro si ahora podrá solucionar las vulnerabilidades descubiertas por esta investigación. «Microsoft hizo un buen trabajo al diseñar el Protocolo de conexión segura de dispositivos (SDCP) para proporcionar un canal seguro entre el host y los dispositivos biométricos, pero desafortunadamente los fabricantes de dispositivos parecen malinterpretar algunos de los objetivos», han descrito los investigadores. Además, «SDCP solo cubre un alcance muy limitado de las operaciones de un dispositivo típico, mientras que la mayoría de ellos presentan una superficie de ataque considerable expuesta que no está cubierta por SDCP en absoluto», aseguran.

Blackwing Intelligence recomienda que los OEM se aseguren de que SDCP esté habilitado y que la implementación del sensor de huellas digitales sea auditada por un experto calificado. La compañía también está explorando ataques de corrupción de memoria en el firmware de los sensores de huella dactilar y van a ampliar la investigación a la seguridad de dispositivos Linux, Android y los de Apple.

Y es importante para mantener y ampliar sistemas como Windows Hello, muy útiles para que un futuro podamos librarnos de las terribles contraseñas.

-

GuíasHace 7 días

GuíasHace 7 díasQué procesador Ryzen 7000 elegir: guía completa con todo lo que debes saber

-

A FondoHace 6 días

A FondoHace 6 díasRadeon RX 8800 XT, posibles especificaciones, rendimiento, precio, fecha de lanzamiento y todo lo que sabemos

-

A FondoHace 4 días

A FondoHace 4 díasRadeon RX 8700 XT, posibles especificaciones, rendimiento, precio, lanzamiento y todo lo que sabemos

-

A FondoHace 5 días

A FondoHace 5 díasSteam Deck en 2024, ¿vale la pena comprarla o es mejor esperar a la Steam Deck 2?