Noticias

Retbleed, otra vulnerabilidad de tipo Spectre que afecta a Intel y AMD

Científicos en computación de la Escuela Politécnica Federal de Zúrich (ETH Zurich) han descubierto una nueva vulnerabilidad tipo Spectre a la que han bautizado como Retbleed y que afecta a generaciones antiguas de procesadores de Intel y AMD.

Las vulnerabilidades Spectre, que son de tipo canal lateral, nos acompañan desde hace años y se han convertido en toda una pesadilla. La historia se remonta a principios de 2018, cuando las dos primeras variantes de Spectre vieron la luz junto a Meltdown, otra vulnerabilidad que al menos en su momento solo afectó a los procesadores de Intel.

Meltdown fue resuelto con relativa facilidad a cambio de perder rendimiento, pero el tema con Spectre fue y es mucho más delicado no solo por afectar a procesadores de Intel, AMD y ARM, sino sobre todo porque es imposible de solucionar. Esa situación ha obligado a incorporar parches a nivel de microcódigo, kernels, drivers e incluso aplicaciones para minimizar al máximo el radio de ataque. Para colmo, como estamos viendo, cada cierto tiempo aparecen nuevas variantes que suponen nuevos retos para los desarrolladores y expertos en seguridad.

Retomando el tema que nos ocupa, los científicos han definido Retbleed como un miembro de la familia de la variante 2 de Spectre, también conocida como Spectre-BTI. Ha sido localizada, como todos los fallos de seguridad de su clase, en la característica de ejecución especulativa presente en los procesadores desde hace bastante tiempo, y puede ser explotada mediante software específicamente diseñado para obtener contraseñas, claves y otros secretos, así como a datos del kernel empleado por el sistema operativo.

Los científicos han explicado en declaraciones para The Register que, en comparación con sus hermanas, “que desencadenan una especulación de objetivo de salto dañina al explotar llamadas o saltos indirectos, Retbleed explota las instrucciones de retorno. Esto significa mucho, ya que socava algunas de nuestras defensas actuales ante Spectre-BTI”. Dicho con otras palabras, la mitigación de Rebleed va a requerir del desarrollo de nuevos parches que impactarán de manera negativa en el rendimiento.

Actualmente uno de los principales medios para mitigar las vulnerabilidades tipo Spectre en los procesadores x86 (Intel y AMD) es la técnica Retpoline, que se encarga de reemplazar las instrucciones de salto indirecto (del predictor de saltos) con una subrutina de instrucciones de devolución (return). Sin embargo, Retbleed tiene la capacidad de apoyarse en esas instrucciones de devolución, por lo que es capaz de saltarse Retpoline.

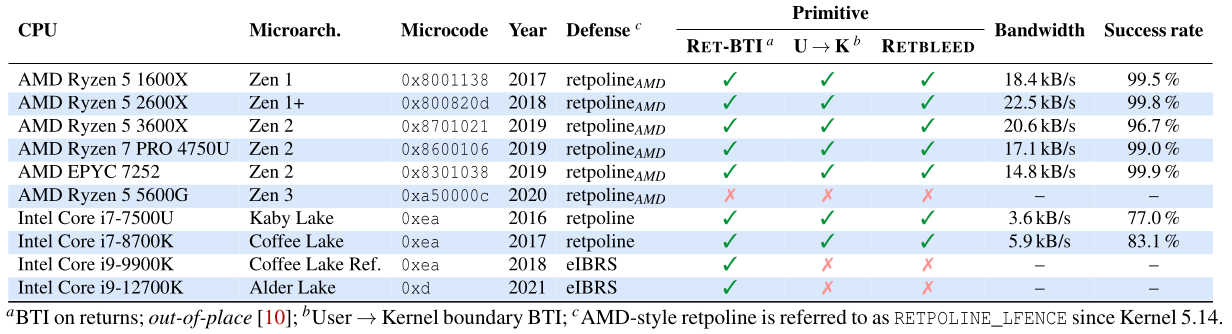

De manera directa, Retbleed afecta a los procesadores Zen, Zen+ y Zen 2 dentro de AMD Ryzen y a Kaby Lake y Coffe Lake original (octava generación) dentro de Intel. Si se la combina con BHI, otra vulnerabilidad tipo Spectre que vio la luz el pasado mes de marzo, a las generaciones de procesadores mencionadas se suman Alder Lake, Coffe Lake renovado (novena generación de Intel), mientras que Zen 3 parece haberse librado en todos los escenarios. A estas alturas no es ninguna novedad que los procesadores de Intel se vean más afectados por este tipo de vulnerabilidades que los de AMD.

Los procesadores de novena y duodécima generación de Intel han resistido ante la ejecución directa de Retbleed gracias a eIBRS, una mitigación contra Spectre, pero al parecer no han podido cuando la explotación de la vulnerabilidad ha sido combinada con BHI. Los investigadores creen que desde AMD posiblemente se hayan tomado medidas adicionales en torno a la ejecución especulativa con Zen 3, de ahí que aparentemente se haya librado.

Tanto AMD como Intel se encuentran trabajando en estos momentos para mitigar Retbleed. La primera está intentando, al menos desde su frente, aportar mitigaciones a través de una actualización del microcódigo, mientras que la segunda habilitará eIBRS por defecto y llevará a cabo trabajos complementarios para mitigar la vulnerabilidad sin el componente mencionado. A nivel de sistemas operativos solo Linux parece arrastrar problemas, ya que Windows tiene activados por defecto todas las defensas necesarias. Lógicamente, los desarrolladores del kernel Linux se encuentran en estos momentos trabajando para solucionar el problema.

Posiblemente más de uno se haya acordado de otra vulnerabilidad tipo Spectre que vio la luz no hace mucho, Hertzbleed, la cual se apoya en medir la energía consumida para detectar cuándo las claves criptográficas AES eran procesadas y abrir así la puerta a poder robarlas. Si bien el método empleado por Hertzbleed no era nuevo, las facilidades adicionales que ofrecía frente a otras vulnerabilidades que se explotan de forma similar terminaron por hacer que se diera la voz de alarma. Os dejamos con un vídeo demostrativo de la explotación de Retbleed.

-

GuíasHace 6 días

GuíasHace 6 díasQué placa base elegir: Guía de compras para Intel y AMD

-

GuíasHace 2 días

GuíasHace 2 díasGuía para diferenciar generaciones y gamas de tarjetas gráficas

-

A FondoHace 6 días

A FondoHace 6 díasOfertas Flash del Black Friday 2024 de PcComponentes

-

A FondoHace 4 días

A FondoHace 4 díasGeForce RTX 5050, especificaciones, rendimiento, equivalencias, fecha de lanzamiento y posible precio