Los integrados TPM (Trusted Module Platform) son, a día de hoy, un elemento clave en la seguridad de los sistemas. Tanto es así que, como bien sabrás, Microsoft solo permitirá la instalación de Windows 11 en sistemas dotados con este sistema de seguridad (salvo algunas excepciones, como ya te contamos aquí), poniendo en una situación complicada a usuarios de sistemas antiguos que no cuentan con chip TPM y que tampoco tienen la posibilidad de instalarlo.

Y es que la apuesta de los fabricantes y las desarrolladoras por los chips dedicados a garantizar la seguridad de determinadas operaciones es más que decidida, con TPM acompañando a los sistemas compatibles y enclave seguro como la implementación de los mismos diseñada por Apple. Y no cabe duda de que en la inmensa mayoría de los casos, este sistema ofrece un nivel de seguridad más que adecuado y con el que podremos permanecer tranquilos.

Sin embargo TPM ha resultado no ser infalible, en determinadas circunstancias y con un procedimiento complejo pero factible, es posible saltarse la protección que en teoría impide encender y emplear un sistema y, en esas mismas circunstancias, acceder a una red corporativa, con los enormes riesgos que esto plantea. Antes de entrar en analizar la vulnerabilidad, vuelvo a insistir en lo que he mencionado antes, son unas circunstancias muy concretas, y no es un ataque al alcance de cualquiera, pero aún así es importante conocerlo y, si es necesario, prevenirlo.

Este descubrimiento es un fruto de una investigación llevada a cabo y hecha pública hace unos días por Dolos Group, y cuyos autores lograron acceso completo al disco duro de un portátil preconfigurado para ofrecer acceso a una red corporativa mediante una conexión VPN segura. Este tipo de preconfiguración es muy común en empresas que entregan estos equipos a sus trabajadores para que estos puedan teletrabajar de manera segura.

TPM es seguro, su implementación no tanto…

Dada la seguridad que ofrece el chip TPM, muchos ataques quedan descartados, por lo que los investigadores probaron un enfoque distinto, es decir, buscaron debilidades relacionadas con el propio chip y su integración en el sistema. Con la configuración más habitual, al arrancar el sistema se inicia directamente Windows, sin un paso previo en el que sea necesario introducir una contraseña. Una única clave, almacenada en el chip, con la que se desbloquea el sistema.

La construcción de los propios chips TPM hace que intentar acceder directamente a su contenido sea prácticamente imposible. Incluso se afirma que hay algunos modelos con una función de autodestrucción física en caso de detectar intentos de acceder a su interior. Por su parte, los puntos que unen el chip a a placa son tan pequeños que, en la práctica, resulta casi imposible soldar algo a los mismos para intentar acceder a los datos que se transmiten desde y hacia el integrado.

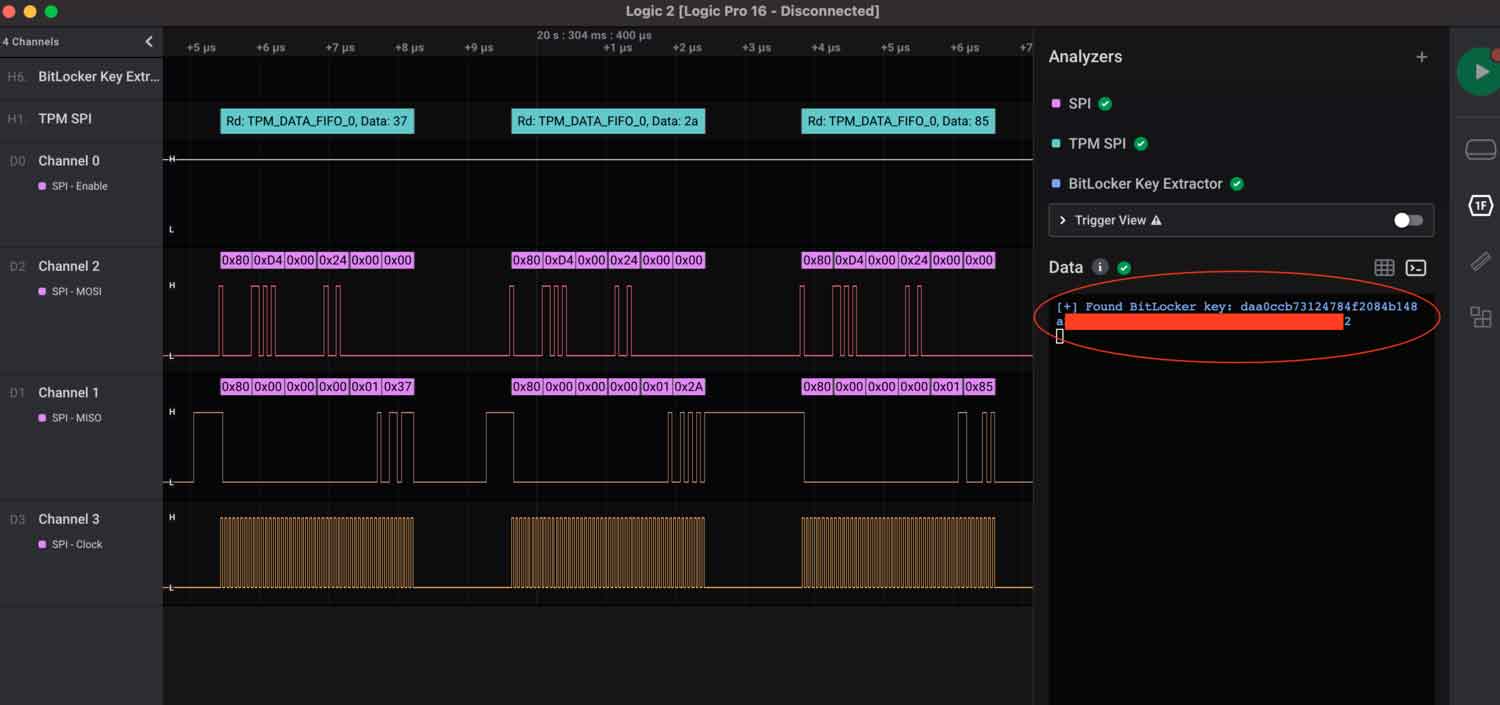

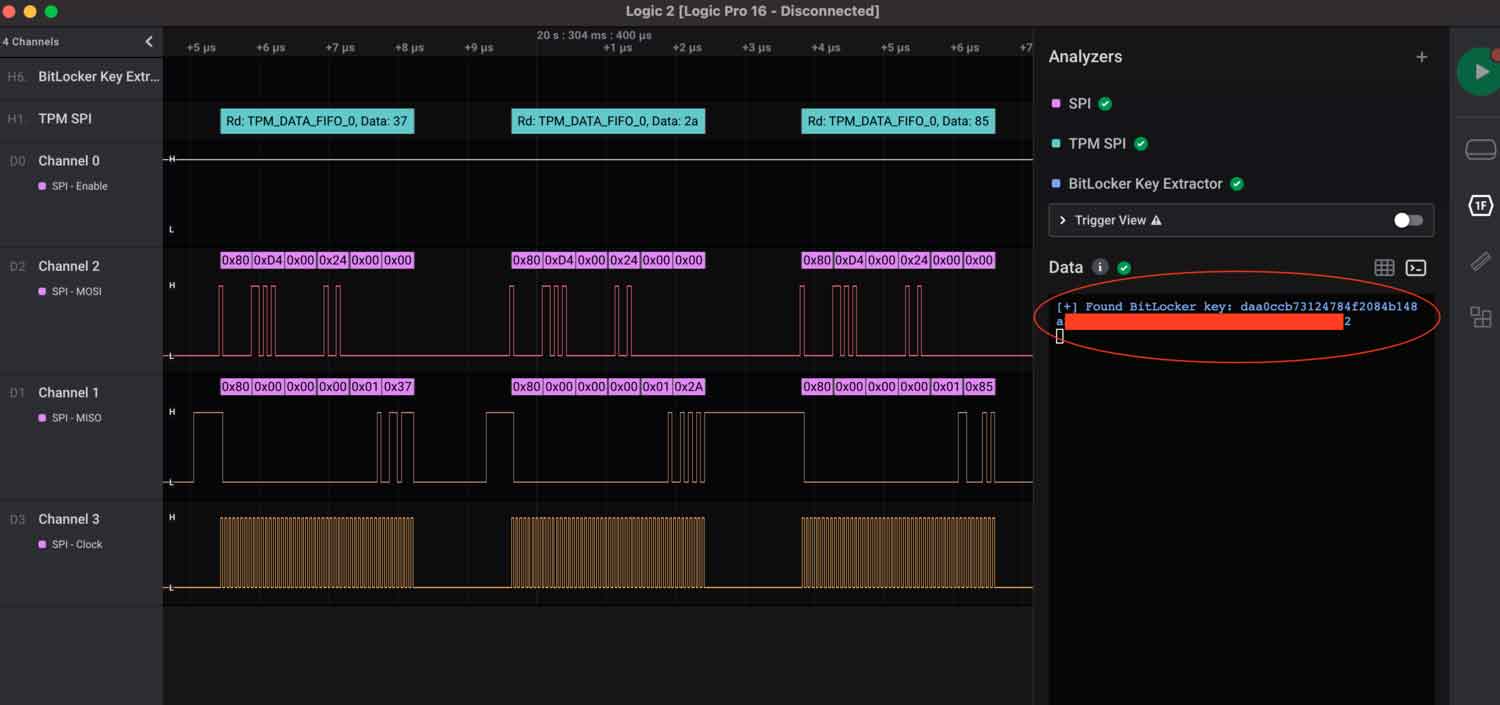

¿Y para qué serviría acceder a dicho tráfico de datos? Aquí es cuando tenemos que saber que la conexión del TPM a la CPU se realiza mediante un bus SPI (Serial Peripheral Interface) y que, debido a la implementación de seguridad de BitLocker, situar un sniffer en ese bus de datos podría permitir hacerse con la clave de descifrado de la unidad de almacenamiento del sistema, ya que esta se transmite sin cifrar.

Lo ideal, por seguridad, sería que el TPM tuviera un bus exclusivo que lo conectara con la CPU, pero por cuestiones de diseño y de costes, resulta que el mismo bus empleado en esta conexión es empleado, también, por otros componentes de la placa base, entre ellos, el chip CMOS que aloja la BIOS del sistema. ¿Y qué particularidad tiene este chip? Pues que a diferencia del TPM, los pines que lo conectan a la placa base son de gran tamaño, por lo que conectar algo a los mismos es muchísimo más sencillo.

El siguiente paso era analizar todo el tráfico de datos del bus SPI al que estaban conectadas tanto la BIOS como el chip TPM, filtrando todos los datos para extraer la clave de cifrado. No les llevó demasiado tiempo aprovechar los accesos del sistema al disco duro para lograr acceso al contenido de la unidad de almacenamiento. Desde ese mismo momento, la guerra ya estaba ganada, los investigadores ya habían logrado la clave necesaria para descifrar el contenido del disco.

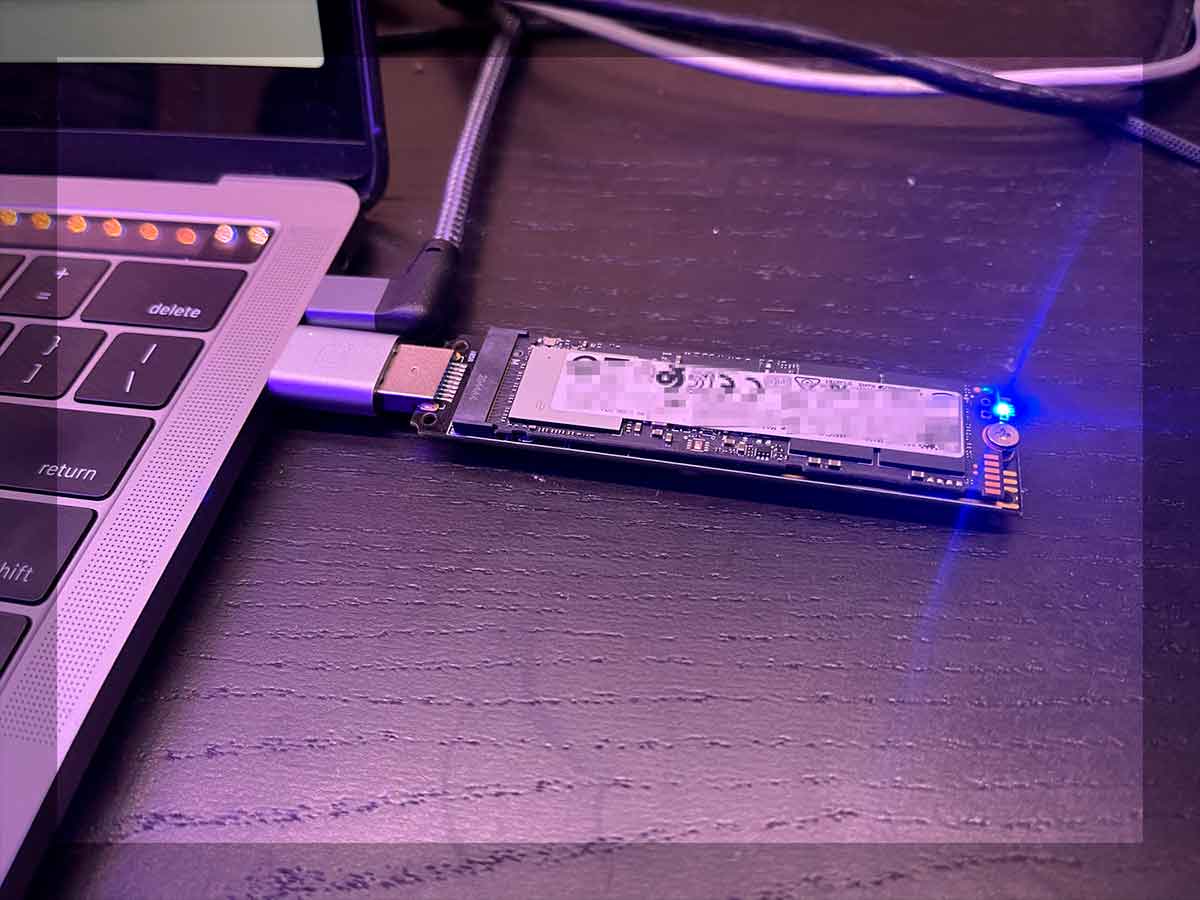

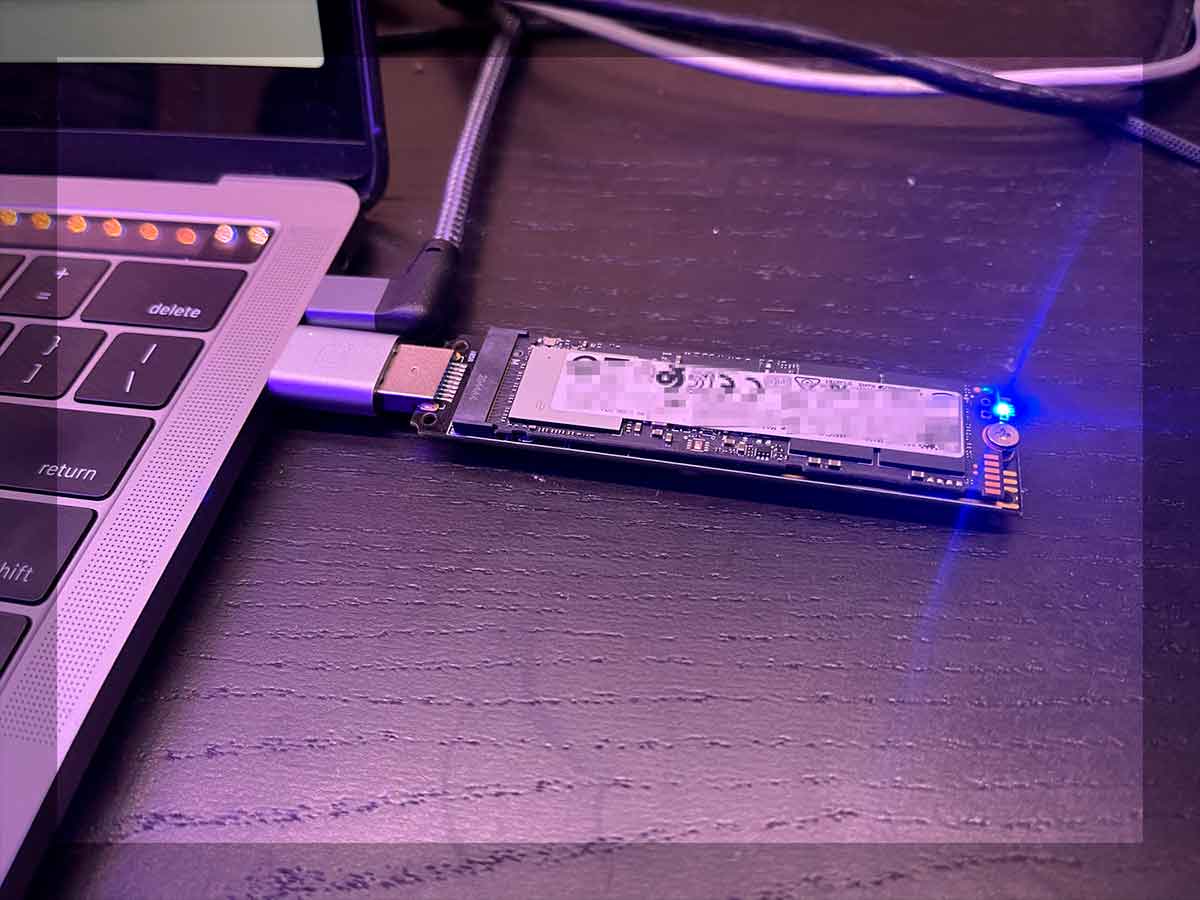

Con la clave de descifrado de la unidad obtenida, los investigadores ya no tenían que enfrentarse a la imposibilidad de desbloquear el sistema sin la clave: el siguiente paso era desconectar la SSD del portátil y conectarla a otro sistema para acceder a su contenido.

Aún peor de lo que parecía

Durante el análisis del contenido del disco duro se produjo un hallazgo de lo más interesante: el PC tenía instalado un cliente de VPN corporativa, preinstalado y preconfigurado, listo para usarse. A diferencia de los clientes de VPN para usuarios domésticos, la soluciones para empresas cuentan con una particularidad muy interesante: establecen la conexión antes de que el usuario inicie sesión. De esta manera los scripts de dominio se ejecutan en los sistemas nada más encenderlos, evitando que sea necesaria la autenticación mediante contraseña (propia de cada equipo) en cada caso, algo que podría ser una pesadilla para el administrador de dichos sistemas.

¿Qué significa esto? Pues que en ese punto los investigadores, y los atacantes potenciales, podían recurrir a muchas técnicas, de sobre conocidas, para introducir malware en la SSD del sistema atacado, que posteriormente sería montada de nuevo en el PC. Y que cuando ese PC, o un volcado de su disco en una máquina virtual, se inicie, accederá inmediatamente a la red corporativa, por lo que no solo se habrá comprometido la seguridad de ese sistema, sino de toda la infraestructura.

Como ya indiqué al principio, hablamos de un ataque complejo, pues requiere acceso físico al sistema y, con determinadas medidas de seguridad adicionales, queda invalidado. La opción más sencilla es que el usuario deba introducir una contraseña para que se inicie el sistema (el propio sistema, no Windows), y también se puede emplear un sistema de seguridad adicional que hace que las comunicaciones entre el TPM y la CPU sí que sean cifradas.

Hablamos, por lo tanto, de un problema de seguridad que no es sencillo explotar, pero que existe, que se puede reproducir (más ahora, que se ha hecho público) y que demuestra que aún contar con un chip TPM no garantiza una completa seguridad. Y a consecuencia de ello, es fundamental tomar medidas adicionales, como bloquear el inicio del sistema con una contraseña.

Y hay una recomendación que es clave, por encima de todas las demás: recordar que nunca contaremos con el 100% de seguridad. Ya tengamos un chip TPM, una VPN muy segura, etcétera, no debemos descuidar la seguridad. Mantener bajo vigilancia nuestros ordenadores, no instalar software de orígenes dudosos, tener mucho cuidado con lo que recibimos por email… sí, lo sé, son las mismas directrices de siempre, pero es que su importancia es fundamental a la hora de protegernos de las amenazas.

Imágenes: Dolos Group